Afin d’atteindre une entreprise, les hackers ont souvent la même méthode : ils se servent des utilisateurs (et surtout de leurs identifiants) pour accéder à leurs données.

Découvrez dans cet article quels sont les 3 plus grands types d’attaques « sociales » utilisées par les pirates du web, les impacts sur votre entreprise et les solutions pour s’en prémunir.

Attaque n°1 : Le dictionnaire de mots de passe

Comme son nom l’indique, c’est une liste contenant des mots de passe piratés. C’est l’une des cyberattaques les plus répandues.

En quoi cela consiste-il ?

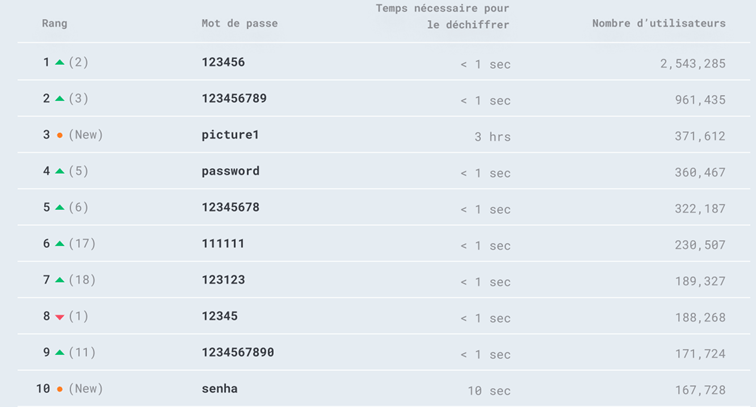

Le hacker va tester des mots de passe potentiels jusqu’à trouver le bon. Pour cela, il va se baser sur des listes ayant été divulguées ou encore des combinaisons de caractères souvent utilisées (comme par exemple, ABCDEF ou 123456). Il peut également se servir de vos données personnelles, qu’il va notamment retrouver sur les réseaux sociaux (le nom de votre animal de compagnie, votre date de naissance…)

Comment éviter ce type d’attaque ?

Pour se prémunir de ce genre d’attaque, la 1ère chose à faire est de choisir un mot de passe long et complexe. Actuellement, encore trop de personnes utilisent des suites de lettres ou de chiffres, un faible nombre de caractères ou encore des données personnelles :

Comme nous savons qu’il est difficile de retenir des mots de passe complexes (à moins d’avoir une bonne mémoire ou d’être un robot), nous vous préconisons d’utiliser un logiciel de gestion de mots de passe ou un coffre-fort numérique afin de les sauvegarder.

Attaque n°2 : La force brute

Un peu similaire au dictionnaire de mots de passe, l’attaque par force brute consiste à tester des combinaisons de caractères possibles (notamment grâce à vos informations personnelles). Toutefois, dans ce cas-là, le hacker ne se base sur aucune liste mais tente des combinaisons aléatoires.

Comment éviter ce type d’attaque ?

Même conseil que pour l’attaque par dictionnaire de mots de passe : nous vous recommandons d’utiliser des combinaisons de complexes afin d’éviter aux hackers de les trouver facilement.

Attaque N°3 : Le social hack ou social engineering

L’attaque par social hack est sans doute la plus fourbe. En effet, pas besoin de compétences techniques, simplement de savoir manipuler une personne.

Dans ce type de cas, le hacker va convaincre par n’importe quel moyen un utilisateur de lui donner ses identifiants : il peut notamment se faire passer pour une personne de confiance, comme le DSI de votre entreprise, et vous envoyer un mail contenant un fichier ou un lien piraté.

Certains hackers trouvent même le moyen d’entrer dans les locaux d’une entreprise de manière détournée (en étant recrutés dans une société de nettoyage, par exemple) afin de récupérer les mots de passe écrits sur papier et laissés sur les bureaux des employés.

Il se peut même que le hacker n’ait pas beaucoup d’efforts à fournir ! En effet, il est déjà arrivé que certaines personnes se prennent en photo ou en vidéo avec leur mot de passe en arrière-plan. Peut-être vous souvenez-vous de cette malencontreuse erreur de l’armée qui a partagé sur Twitter une photo avec des identifiants bien en évidence…

Comment éviter ce type d’attaque ?

Nous vous recommandons d’éviter de fournir votre mot de passe à un tiers, même si vous pensez avoir affaire à un collègue ou une personne de confiance. Il faut savoir qu’il est rare que l’on vous demande de donner vos identifiants (ou toute autre coordonnée) par mail.

De plus, comme indiqué plus haut, nous vous préconisons l’utilisation d’un logiciel de gestion de mots de passe ou un coffre-fort numérique, plus sécurisé que la petite note papier accrochée à votre écran d’ordinateur.

Quels sont les impacts pour une entreprise ?

Une fois que le hacker a pénétré sur votre poste, ce dernier peut faire ce qu’il veut de vos données et infiltrer le réseau informatique de l’entreprise. Pour cela, plusieurs possibilités s’offrent à lui :

- Le ransomware : ou rançongiciel en français, consiste à chiffrer vos données et les rendre inaccessibles. Afin que l’entreprise les récupère, le hacker va exiger le paiement d’une rançon.

- Le vol des données : il peut être associé au ransomware car, dans la plupart des cas, après le vol, une rançon est demandée. Toutefois, les hackers peuvent également menacer de dévoiler des informations (identifiants clients, coordonnées bancaires…) ou les revendre sur le dark web.

- La destruction des données : comme son nom l’indique, cette méthode est plus radicale et consiste à détruire les données. Dans ce cas, le hacker veut simplement nuire à l’entreprise qu’il attaque (cela peut notamment venir d’un concurrent)

Les outils pour se prémunir des attaques

En tant que Platinum Partner, nous préconisons les solutions Sophos (comme Intercept X Endpoint ou les firewall XGS), qui permettent d’éviter les attaques en tous genres, et particulièrement adaptées aux PME.

Notre autre partenaire de choix, Microsoft, propose également des solutions de sécurité comme Microsoft Defender for Office 365, qui permet de lutter contre les mails frauduleux (anti-spam)

Il faut également savoir que Dynamips a obtenu le label gouvernemental ExpertCyber, qui valorise l’expertise des entreprises du numérique sur les sujets de cybersécurité et vous garantit un accompagnement de qualité.